O BitLocker é um recurso de segurança de disco completo integrado ao Windows, a partir do Windows Vista, que oferece criptografia para volumes inteiros. Imagine um cofre forte digital para seus arquivos, protegendo-os contra acessos não autorizados.

Ele não está disponível no Windows Home. Se você quer criptografar um disco utilizando o Windows Home, eu sugiro o uso da solução de código aberto VeraCrypt (o site dele é terrível, mas o produto é ótimo).

Eu detalho o uso do BitLocker e muito mais informações na Aula 10 do curso W11FP.

O BitLocker criptografa os dados armazenados no volume (C:, D:, etc.), exigindo uma senha para torná-los legíveis. Durante a configuração dele, é gerada uma chave de recuperação exclusiva.

Esta chave é essencial para desbloquear o volume criptografado caso você esqueça sua senha ou perca o método de inicialização escolhido (PIN, chave USB).

É crucial guardar a chave de recuperação em um local seguro, longe do computador, pois se o usuário esquecer a senha e não tiver essa chave de recuperação, ele não terá acesso aos dados contidos na partição com BitLocker.

TPM significa Trusted Platform Module. É um microchip integrado à placa-mãe do seu computador que fornece recursos de segurança aprimorados. O TPM armazena de forma segura chaves criptográficas, senhas e outros dados confidenciais, protegendo-os contra acessos não autorizados e ataques de software.

O TPM armazena chaves criptográficas e outros dados confidenciais em um ambiente seguro e resistente a adulterações, além de ser usado para verificar a integridade do hardware e do software do seu computador, garantindo que não tenha sido adulterado ou comprometido.

Além disso, o TPM pode ser usado para garantir que apenas software autorizado seja executado durante a inicialização do computador.

Como o chip TPM pode ser acessado fisicamente, algumas técnicas permitem descobrir a senha do BitLocker. Para evitar isso, deve-se usar um PIN (detalhado abaixo) como proteção adicional. Além disso, a Microsoft criou o Pluton , um chip TPM integrado à CPU que impede que ele seja acessado fisicamente.

Como nem todos computadores têm o chip TPM, o Windows permite utilizar o BitLocker em computadores que não têm esse chip. Nesse caso ele faz uma emulação do TPM via software, que tem um nível se segurança menor do que o uso do chip TPM.

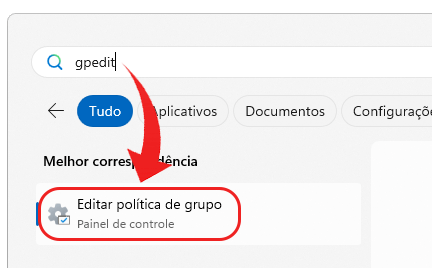

Para habilitá-lo em um computador sem chip TPM, execute o gpedit (Editor de Política de Grupo):

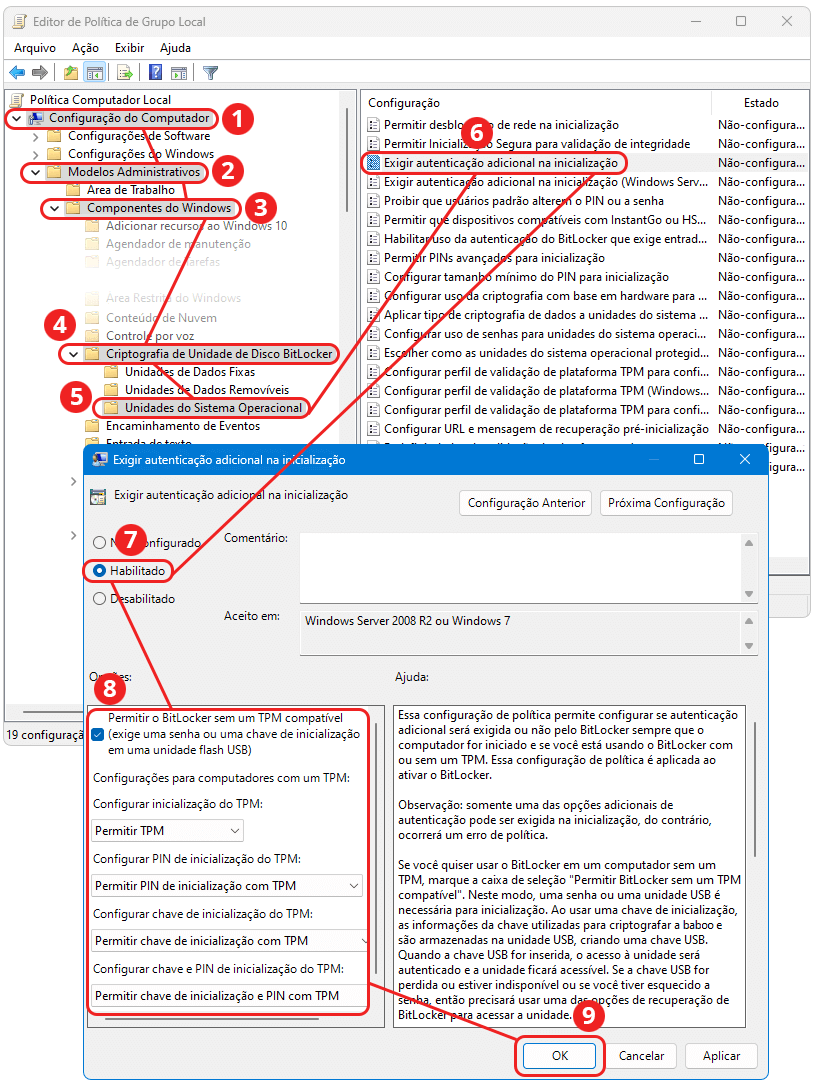

Agora navegue em 1Configuração do Computador > 2Modelos Administrativos > 3Componentes do Windows e dê um duplo clique em 4Criptografia de Unidade de Disco BitLocker. Clique em 5Unidades do Sistema Operacional e na opção 6Exigir autenticação adicional na inicialização.

Clique em 7Habilitado e confirme que as 8 opções são as mesmas mostradas na imagem abaixo. Daí clique no botão 9OK.

Agora você pode utilizar o BitLocker em um computador sem chip TPM

Com o BitLocker, mesmo que alguém consiga acesso físico ao seu computador, não conseguirá acessar seus dados sem a senha correta. O mesmo acontece se o seu computador for perdido ou roubado, pois seus dados confidenciais permanecerão protegidos.

Ele também é muito útil em computadores com vários usuários. Se cada usuário criar sua própria partição secundária com BitLocker para armazenar seus arquivos, somente ele poderá acessá-los, uma vez que os demais usuários não terão a senha para fazer isso.

Outra vantagem do BitLocker é o uso dele em pendrives e cartões de memória, pois os dados ficarão seguros se essas mídias forem roubadas ou perdidas.

Embora o BitLocker exija uma senha para ser desbloqueado, existem duas proteções adicionais que o usuário pode utilizar.

O PIN é uma senha adicional, independente da senha do BitLocker. Normalmente o PIN é composto apenas de números, embora seja possível configurá-lo para aceitar letras e caracteres.

O PIN é uma excelente proteção contra ataques de força bruta. Ele nega acesso ao drive após 32 tentativas incorretas, e a partir daí ele permite novas tentativas somente a cada 10 minutos. A Microsoft também aumentou o tamanho mínimo do PIN padrão de quatro para seis caracteres.

O BitLocker também pode ser configurado para exigir a presença de um determinado pendrive USB (criado por ele) conectado no computador durante a inicialização do Windows. Sem esse pendrive, o drive com BitLocker não pode ser acessado.

Essa é uma medida extrema, pois a perda do pendrive impede o acesso ao drive, embora seja uma opção viável para quem se preocupa com a segurança dos dados armazenados no drive.

O BitLocker pode causar impacto no desempenho do Windows, especialmente quando o computador é antigo e não tem o chip TPM.

Recentemente o site Tom’s Hardware descobriu que a criptografia BitLocker causa perda de desempenho em SSD de até 45% se ela for baseada em software padrão (XTS-AES 128). A queda pode ser ainda maior no uso de discos rígidos.