-

Postagens

2.022 -

Desde

-

Última visita

-

Days Won

214

Tudo que Baboo postou

-

Como alterar o seu nome, e-mail ou senha

tópico respondeu ao Baboo de Baboo em Como utilizar o Fórum do BABOO

Qual é o nome do outro usuário? Pois eu fiz um teste com o seu usuário atual GNMilasi e eu acessei normalmente as áreas.. -

Como alterar o seu nome, e-mail ou senha

tópico respondeu ao Baboo de Baboo em Como utilizar o Fórum do BABOO

Sim, o nome pode ser alterado por você mesmo aqui -

RESOLVIDO Desfragmentação abortada

tópico respondeu ao João Vitor M. R. de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Sim, isso é normal pois a pasta C:\System Volume Information\ jamais deve ser acessada (por isso ela está configurada para isso). O arquivo ReadBoot também está bloqueado por conter informações importantes relacionadas ao boot do Windows.. -

Mensagem e corpo em branco no Outlook

tópico respondeu ao Baboo de Baboo em Baboo informa, comenta e responde

Office 2019. Eu atualizei a info acima.. -

Mensagem e corpo em branco no Outlook

um tópico no fórum postou Baboo Baboo informa, comenta e responde

Pessoal, ontem (11/Mai) o Outlook 2019 começou a mostrar mensagens em branco (visualização e leitura), impossibilitado a leitura delas para alguns usuários, embora isso não ocorra no Office/Microsoft 365. O bug está relacionado a uma alteração no gerenciamento de conteúdo das mensagens e a Microsoft já detectou e corrigiu o bug, que estará disponível via Windows Update. Se você continua com esse problema, faça isso: 1. Abra um Prompt de Comando 2. digite cd "C:\Program Files\Common Files\microsoft shared\ClickToRun" 3. Execute este comando: officec2rclient.exe /update user updatetoversion=16.0.13901.20462 4. Aparecerá a imagem de update do Office e no final ele estará corrigido Bug detectado pela Microsoft ontem: Bug corrigido: -

RESOLVIDO Link para download estaria contaminado?

tópico respondeu ao marcelolocal de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Sim, pois isso certamente foi um falso-positivo -

RESOLVIDO Link para download estaria contaminado?

tópico respondeu ao marcelolocal de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Tudo OK com ele: https://www.virustotal.com/gui/file/719fb8174a6ab8e44248fdfaa66a5bb50bf4b6a929255b85495473e78d8b8172/detection -

RESOLVIDO Link para download estaria contaminado?

tópico respondeu ao marcelolocal de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Inicialmente você deve analisar o log do KSCF para ver mais detalhes sobre o malware encontrado, e eventualmente contatar o suporte da Kaspersky pois eles terão informações mais profundas sobre isso.. -

RESOLVIDO Link para download estaria contaminado?

tópico respondeu ao marcelolocal de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

O link está corretamente redirecionando para https://download.eset.com/com/eset/tools/online_scanner/latest/esetonlinescanner.exe Os dois arquivos dentro dele (um .exe e uma DLL) estão assinados digitalmente pela própria ESET e o arquivo de instalação dele não tem problema algum. Eu uso o KTS (que tem o mesmo engine do KSCF) e ele não detectou nada.. -

duvida sobre computador que recebi.

tópico respondeu ao jeisson de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Jeisson, por gentileza zipe algumas dessas imagens e poste nesse tópico para eu analisá-las.. -

duvida sobre computador que recebi.

tópico respondeu ao jeisson de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Aplique TODAS as aulas do curso, pois é preciso garantir que o HD e o Windows estão OK antes de executar as demais aulas. O chkdsk detecta e corrige arquivos corrompidos (quando possível) e ele não influencia abertura de programas - somente se algum componente estava corrompido (algo que pode ser corrigido pelo SFC e DISM). Por isso é necessário executar os três comandos da aula 03 (chkdsk/r, SFC e DISM) e não apenas um ou outro.. -

RESOLVIDO Duvida sobre o SFC e o DISM.

tópico respondeu ao Anderson Nunes de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Boa pergunta! Tecnicamente sim, mas essa é uma questão "quem apareceu primeiro: o ovo ou a galinha": se o Windows tiver algum problema que afete o funcionamento do DISM, o SFC corrigirá esse erro e o DISM será executado corretamente depois disso - mas se algum arquivo da pasta WinSXS estiver corrompido, o DISM corrigirá isso mas o SFC deverá ser executado novamente Por esse motivo apenas no cenário aonde o SFC acusou um erro e corrigiu-o e o DISM também acusou um erro e corrigiu-o, você pode executar novamente o SFC depois do DISM para confirmar que a correção dele não precisa ser refeita.. -

Eu concordo totalmente com vc!

-

Curiosamente é ilógico alguém "recomendar" algo apenas por ser barato - afinal o único motivo para alguém comprá-lo é SOMENTE pelo preço dele, inexistindo qualquer outro motivo: desempenho, confiabilidade do produto ou fabricante, etc. Com isso, a decisão torna-se a única OPÇÃO, não sendo uma "recomendação".. O correto seria esses youtubers dizerem "se você não tem dinheiro e quer um SSD, então a sua única opção é comprar SSD de marcas chinesas desconhecidas"

-

RESOLVIDO Aula 10 - Atualizações

tópico respondeu ao marcelolocal de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Na minha opinião não existe nenhum motivo para não instalá-las -

RESOLVIDO Virtualização de hardware

tópico respondeu ao dlastenvoy de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Seu processador é um Core i5-8265U que suporta virtualização, então confirme que o Isolamento de Núcleo está desabilitado (Segurança do Windows > Segurança do Dispositivo) e faça um teste simples: desinstale o VALORANT e veja se isso resolve o problema.. -

RESOLVIDO Otimização de SSD – Parte 3

tópico respondeu ao Baboo de Baboo em Conteúdo ESSENCIAL para dominar o Windows

As "dicas" informadas são antigas (algumas de 2010) e na prática você não precisa fazer nada daquilo -

RESOLVIDO Virtualização de hardware

tópico respondeu ao dlastenvoy de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

1. Você está utilizando o Windows Defender Application Guard? 2. Faça o seguinte: entre na BIOS/UEFI > desabilite a virtualização (Intel ou AMD) > reinicie > entre no Windows > após o carregamento do desktop, saia do Windows e desligue o PC (shutdown). Depois disso entre novamente na BIOS/UEFI > habilite a virtualização (Intel ou AMD) > reinicie o PC > entre no Windows e confirme que o KSC agora detecta a que a virtualização está habilitada.. -

Compensa? (e como funciona) a licença do PerfectDisk

tópico respondeu ao dlastenvoy de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Eu uso há anos e ela vale cada centavo -

Como Aproveitar Sua Rede Virtual Privada (VPN) ao Máximo

um tópico no fórum postou Baboo Conteúdo ESSENCIAL para dominar Segurança Digital

Você já deve saber o que é uma VPN (Virtual Private Network, ou “rede virtual privada” em português). E talvez até saiba das principais vantagens de se usar uma, como maior privacidade, segurança e dinamismo para suas conexões. Mas há várias formas de aproveitar ainda mais os potenciais da sua VPN online. Aqui, vamos conferir algumas utilidades que, talvez, você ainda não tenha aproveitado com sua VPN. Acessar conteúdo sem seu provedor de internet reduzir sua velocidade Serviços de streaming consomem parte considerável do tráfego de internet. E, para reduzir este consumo, muitos ISPs (Internet Service Provider, os provedores de internet) acabam diminuindo a velocidade da sua conexão. Usar uma boa VPN permite alterar sua conexão e seus dados, como o endereço de IP, o que impede esta redução de velocidade por parte do provedor. Jogar com mais velocidade e dinamismo Da mesma forma que os serviços de streaming, games também consomem muito do fluxo das redes e os provedores de internet também podem diminuir a velocidade da sua conexão enquanto você tenta se divertir. Com uma VPN profissional, você também consegue jogar de modo mais dinâmico sem perder a qualidade da sua conexão. Evitando ter sua experiência de jogo comprometida. Desbloquear conteúdo restrito geograficamente O mundo virtual é um imenso acervo de conhecimento e possibilidades, mas muitas destas possibilidades são restritas com base em geolocalização. Por várias questões (direitos autorais, distribuição, comercialização, estratégia de marketing ou até mesmo censura), muitas coisas boas acabam limitadas a lugares específicos. VPN (Virtual Private Network, ou “rede virtual privada” em português): desbloqueio de conteúdo geográfico Ao usar uma VPN, você pode burlar estas limitações. Se determinado conteúdo (uma série, por exemplo) só é exibida nos Estados Unidos e não está disponível no Brasil, basta selecionar um servidor VPN nos EUA e assim, acessar o conteúdo mesmo estando no Brasil. Esta é uma das melhores possibilidades oferecidas pelos serviços de VPN: tornar a internet realmente internacional, global e sem fronteiras. Conectar-se com segurança em qualquer Wi-Fi Muitas vezes, ter acesso a redes públicas de Wi-Fi é uma verdadeira salvação (afinal, nem sempre vale a pena depender dos pactos de dados e planos de internet móvel das operadoras de telefonia). Redes em cafés, restaurantes, bares, parques, praças, shoppings, lojas de roupas, aeroportos, rodovias, hotéis e uma infinidade de lugares são coisas que nos permitem acesso ao mundo virtual em praticamente qualquer lugar. Mas estas redes são mais vulneráveis a ataques, já que muitas vezes não exigem nem mesmo uma autenticação do usuário. Muitas redes falsas são criadas como redes abertas, além dos riscos de ataques do tipo man-in-the-middle, quando intermediários interceptam a conexão. Com uma boa VPN, estas vulnerabilidades são resolvidas, já que elas oferecem excelente criptografia e maior sigilo para sua conexão. Aproveitar ofertas do mundo inteiro O preço de um produto pode variar muito de país para país e, dependendo da região onde você mora, pode sair mais barato comprar um produto no exterior, mesmo pagando taxas de importação. Mas muitas ofertas também sofrem limitações geográficas e podem não ser visíveis para você. Como com os serviços de streaming e os jogos online, os provedores VPN de qualidade te permitem burlar estas restrições e assim, realmente pesquisar, comparar preços e achar as melhores ofertas e o que está mais em conta. Economizar dinheiro em chamadas no Skype e VOIP Serviços de telefonia digital, como Skype e VOIP, são cada vez mais crescentes. Mas as tarifas variam bastante de lugar para lugar, de onde você está ligando e o local para o qual você faz a chamada. Com uma VPN, você pode economizar muito dinheiro nas suas chamadas feitas com estes serviços. Por exemplo: se você vai fazer uma ligação para a França, é muito mais barato se conectar a um servidor na França e fazer a ligação a partir dele do que fazer a chamada partindo de um servidor no Brasil. Além disto, com uma VPN suas chamadas nestes serviços ficam mais protegidas e menos expostas a intromissões. Desbloquear as redes sociais Redes sociais e aplicativos também sofrem restrições dependendo da localização geográfica. Muitos governos limitam ou proíbem completamente o acesso a determinadas plataformas de mídias sociais. Ao usar uma boa VPN, você também consegue burlar estas restrições e acessar suas redes sociais em praticamente qualquer lugar do mundo (a menos que haja uma restrição realmente muito severa, como a que acontece na China, por exemplo). Agora você já sabe sobre alguns dos potenciais de uma boa VPN. A NordVPN conta com recursos como cybersec, split tunneling e outras ferramentas que vão potencializar sua conexão e suas atividades, garantindo maior privacidade e segurança à sua conexão. -

Configurações AVANÇADAS de Segurança para o Windows 10

tópico respondeu ao Baboo de Baboo em Conteúdo ESSENCIAL para dominar o Windows

Por ser uma aula do meu curso pago, somente alunos deste curso podem postar dúvidas sobre os temas abordados na área correspondente deste curso -

Configurações AVANÇADAS de Segurança para o Windows 10

um tópico no fórum postou Baboo Conteúdo ESSENCIAL para dominar o Windows

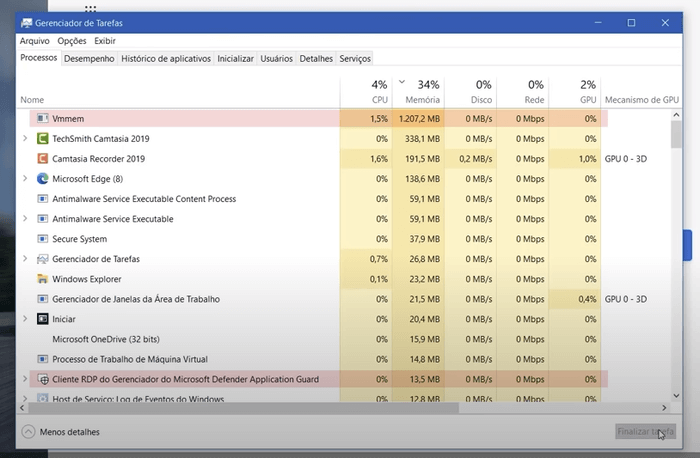

Esta é a AULA 09 do curso Windows 10: da Formatação à Produtividade sobre Configurações AVANÇADAS de Segurança para o Windows 10 A primeira configuração avançada de segurança é uma funcionalidade muito útil de segurança, mas que é pouco conhecida: o Bloqueio Dinâmico. Bloqueio Dinâmico Com o Bloqueio Dinâmico você configura o Windows 10 para utilizar o seu smartphone como sensor de presença, ou seja quando você sair de perto do seu computador ou notebook com o seu smartphone a tela do seu monitor é automaticamente bloqueada. O único pré-requisito é que o computador ou notebook precisa ter suporte ao Bluetooth. Se o seu computador não tem Bluetooth, você pode comprar um adaptador Bluetooth pra USB que custa menos de R$ 40. Inicialmente você deve ir em Dispositivos > Bluetooth e confirmar que ele está habilitado e que o seu smartphone também está detectado ali. Feito isso, você vai para Contas > Opções de Entrada > e clique na opção de bloquear o Windows quando o dispositivo estiver ausente. Depois disso, sempre que o sinal do dispositivo cair bastante, o Windows vai bloquear o computador mostrando a tela de login do usuário. Tecnicamente falando o Windows tá configurado para bloquear o computador quando o sinal do dispositivo pareado via Bluetooth cair 10dB mas muitas vezes o usuário saiu do computador e já tá lá longe / e a tela continua desbloqueada porque o sinal continua forte mesmo nessa distância. Como o Bloqueio Dinâmico não permite nenhuma calibragem para diminuir esses 10dB pra um valor menor fazendo com que a tela seja bloqueada mais cedo então a gente vai fazer isso via Registro. Nesse caso você deve abrir o Editor de Registro e acessar a chave HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NaAuth Ali à direita você clica com o botão da direita do mouse, escolhe Novo > Valor DWORD 32-bits e coloca como nome BluetoothRssiMaxDelta com um valor entre 1 e 9 aonde 1 significa que a tela vai ser bloqueada com o usuário mais próximo do computador e 9 com o usuário mais longe, sendo que normalmente 3 ou 4 é um valor razoável. Aliás o Bloqueio Dinâmico somente bloqueia a tela quando o dispositivo se afastar do computador mas ele não desbloqueia a tela quando o usuário voltar pro computador porque essa funcionalidade foi criada pra proteger o computador quando o usuário não estiver usando ele mas não para funcionar como uma solução pra autenticação do usuário no Windows. Configuração AVANÇADA de Segurança para o Windows 10: Windows Defender em Sandbox A segunda configuração avançada de segurança para o Windows 10 é configurar o Windows Defender para ser executado em um sandbox que é um ambiente seguro e isolado que não permite acesso direto ao sistema operacional em si, ou seja tudo que acontece ali não afeta em nada o Windows. Alguns malwares tentam se aproveitar de falhas do próprio antivírus para infectar o Windows. Um ótimo exemplo é que em 2017 a Microsoft corrigiu uma falha no Windows Defender que permitia um arquivo malicioso infectar o sistema operacional assim que ele fosse escaneado pelo próprio Windows Defender sendo que o mesmo aconteceu com o antivírus da Avast em março de 2020. Para minimizar problemas resultantes desse tipo de vulnerabilidade a Microsoft permite que o Windows Defender rode em sandbox, fazendo com que qualquer falha ou vulnerabilidade dele não permita que um malware infecte o Windows. E para executar o Defender em Sandbox abra um Prompt de Comando (Admin), digite setx /M MP_FORCE_USE_SANDBOX 1 e tecle ENTER reiniciando o Windows em seguida. Se você quiser reverter isso, basta usar esse comando setx /M MP_FORCE_USE_SANDBOX 0 e depois reiniciar o Windows. Para saber se o Windows Defender está funcionando em uma sandbox basta confirmar que o processo MsMpEngCP.exe está sendo executado em conjunto com o MsMpEng.exe. Windows Defender Exploit Guard A terceira funcionalidade de configuração avançada de segurança para o Windows 10 é o Windows Defender Exploit Guard, que inclui várias proteções contra exploits, ou seja essas proteções impedem a execução de tarefas maliciosas realizadas por malwares (inclusive malwares desconhecidos) evitando inclusive que eles aproveitem de alguma falha desconhecida do Windows que é a conhecida vulnerabilidade 0-day. No Windows 7 e 8 a Microsoft disponibilizava um programa externo para isso, que era o EMET (Enhanced Mitigation Experience Toolkit ou Kit de Ferramentas Avançado de Experiência de Redução) e felizmente ela decidiu embutir o EMET no Windows 10. Um dos módulos mais importantes do Exploit Protection é o ASLR, que significa Address Space Layout Randomization ou Randomização do Layout do Espaço de Endereço e ela fica em Controle de aplicativos e do navegador > Exploit Protection. Muitos arquivos e processos do Windows são carregados na memória RAM em endereços específicos - e como os malwares sabem exatamente aonde eles estão isso facilita quando eles querem acessar esses arquivos e processos pra infectar eles, MAS quando o ASLR está habilitado, eles são carregados em endereços de memória aleatórios, impedindo que os malwares descubram aonde eles estão. O ASLR não é novidade no Windows, porque ele existe desde o Windows Vista em 2006 e o Windows não obriga o seu uso por todos os programas porque programas criados antes de 2013 podem apresentar problemas de compatibilidade. Vale a pena você habilitar o ASLR e testar se tudo funciona normalmente dessa maneira sendo que você precisa reiniciar o computador depois de habilitar essa opção. Se algum programa, jogo ou driver tiver alguma incompatibilidade com o ASLR ele vai deixar de funcionar ou informar que não pode ser carregado e daí você tem duas opções para resolver isso. A primeira opção é desabilitar o ASLR para esse programa clicando na opção Configurações de Programa > Adicionar programa e adicionar ali o caminho do arquivo. Quando a janela abrir, você desce até a opção Forçar aletoriamente imagens (ASLR obrigatório) clica na opção Substituir configurações do sistema daí você ativa ela, e depois clicar em Aplicar. Daí você reinicia o computador. Se mesmo assim não funcionar, daí você simplesmente volta o ASLR para a opção Usar padrão (Desativado) e reinicia o Windows, voltando à configuração original Isolamento de Núcleo A quarta funcionalidade de configuração avançada de segurança para o Windows 10 é o Isolamento de núcleo que protege os arquivos do sistema operacional contra modificações não-autorizadas. Essa opção estava disponível somente para as versões Enterprise do Windows 10 mas em abril de 2018 a Microsoft também disponibilizou pras edições Home e Pro. O Isolamento de núcleo protege o sistema operacional contra ataques mais sofisticados - incluindo quando malwares utilizam certificados digitais gerados ilegalmente para acessar o kernel do Windows pra infectar o sistema operacional e por isso a Microsoft atualiza constantemente a lista de certificados digitais através do Windows Update. O Isolamento de núcleo cria uma área isolada e segura na memória RAM aonde o Windows executa ali processos relacionados à segurança do sistema operacional. Se um malware infectar o computador do usuário e tentar acessar esses arquivos, ele simplesmente não conseguirá fazer isso. O isolamento de núcleo também tem a opção de Integridade da memória, pois o Windows exige que todos os drivers de kernel sejam assinados digitalmente - e ao ativar essa opção de Integridade da memória, o serviço responsável por essa análise é executado em ambiente seguro e protegido para evitar que uma falha em um driver possa ser aproveitada por hackers. Essa opção está desabilitada por default porque ela pode causar problemas com alguns drivers embora se você habilitar a Integridade da memória e depois instalar um driver de vídeo que seja incompatível com ela na próxima reinicialização do Windows o sistema operacional vai automaticamente desabilitar ela para evitar problemas. Além disso, é recomendável você desabilitar a Integridade da Memória antes de instalar uma nova versão do Windows 10 que são aquelas disponibilizadas duas vezes por ano, pra que a atualização funcione corretamente. Windows Defender Credential Guard A quinta funcionalidade de configuração avançada de segurança para o Windows 10 é o Windows Defender Credential Guard que protege as credenciais (que são os logins e senha) também em uma área isolada da memória RAM impedindo seu acesso por programas não-autorizados. Embora o Windows sempre criptografa o login e senha dos usuários isso não impede que hackers tenham acesso a essas informações quando eles invadem um computador ou servidor pois essas informações ficam em um processo na memória RAM que se chama LSA (Local Security Authority), que inclusive é o conhecido processo lsass.exe que eu detalho na aula 20. Ao acessar o LSA, eles utilizam várias técnicas para determinar as credenciais, incluindo fazer um dump nesse arquivo que é criar um arquivo no disco rígido com o mesmo conteúdo que esse arquivo tem na memória RAM pra depois fazer um ataque de força bruta nesse arquivo utilizando o poder de processamento da placa de vídeo obtendo as senhas em pouco tempo. Atualmente uma senha de 8 caracteres, por mais complexa que seja, pode ser quebrada em menos de duas horas sem muita dificuldade. Só para vc ter uma ideia, em 2012 os criadores da ferramenta de recuperação de senha de código aberto HashCat mostraram uma configuração com 5 servidores que tinham no total 25 placas de vídeo da AMD / que podia analisar nada menos que 348 bilhões de senhas por segundo. E como hoje em dia qualquer um pode alugar servidores GPU na nuvem para fazer o que quiser ali isso se tornou um pesadelo para os administradores de TI. Com o Credential Guard isso tudo não é mais possível porque ele cria um novo processo que roda em um ambiente isolado e virtualizado chamado lsaiso.exe (LSA Isolado) mantendo as credenciais ali em segurança. A única desvantagem do Credential Guard é que ele funciona somente no Windows 10 Enterprise além de exigir o Boot Seguro, um processador 64-bits e a virtualização habilitada. Para habilitar o Credential Guard, você deve abrir o Editor de Política de Grupo, ir em Configuração do Computador > Modelos Administrativos > Sistema > Device Guard e dar um duplo-clique em Ativar Segurança Baseada em Virtualização. Ali você deve clicar em Habilitado escolher as opções Inicialização Segura Habilitada com bloqueio UEFI nas duas opções abaixo e Habilitado na última. Depois você clica em Aplicar e OK e reinicia o Windows. Uma dica MUITO IMPORTANTE é que o ideal é você testar isso tudo em um ambiente de teste sendo que você pode usar a versão de Avaliação de 90 dias do Windows 10 Enterprise disponibilizado pela própria Microsoft antes de aplicar no seu próprio computador. Configuração AVANÇADA de segurança para o Windows 10: Microsoft Defender Application Guard A sexta e última funcionalidade de configuração avançada de segurança para o Windows 10 é o Microsoft Defender Application Guard que permite que o navegador Edge seja executado em um ambiente virtualizado e protegido baseado no Hyper-V sendo ideal para quem quer navegar com mais segurança. Como o Application Guard depende do Hyper-V ele exige um computador com no mínimo 8 GB RAM e 4 cores do processador, além de suporte à virtualização. Para instalá-lo você abre o Painel de Controle > Programas e Recursos > Ativar ou desativar recursos do Windows e clica em Microsoft Defender Application Guard e em OK, e a instalação dele é iniciada. No final você clica no botão Reiniciar agora. Para ativá-lo, você deve abrir o Editor de Política de Grupo acessar Modelos Administrativos > Componentes do Windows / Microsoft Defender Application Guard e habilitar as políticas dele de acordo com a sua necessidade. As principais políticas são: - Ativar o Microsoft Defender Application Guard no Modo Gerenciado aonde você escolhe 1 se você quiser usá-lo somente com o Edge, e 2 ou 3 se quiser que ele também seja executado em outros ambientes do Windows. - Permitir a persistência de dados que faz com que os arquivos baixados, cookies e outros arquivos continuem existindo ali quando o Application Guard for utilizado nas próximas vezes algo que eu sugiro Não Habilitar - Usar a aceleração de hardware, que permite uso da GPU pra tarefas gráficas, como assistir vídeos, por exemplo fazendo com que o Edge fique mais rápido MAS diminuindo um pouco a segurança, porque a memória da placa de vídeo usada no Application Guard vai ser compartilhada com o host através do driver de vídeo. Eu usualmente deixo isso habilitado por praticidade - Definir a área de Transferência que se for habilitada ela permite o copiar/colar entre o host e o Application Guard, algo que eu deixo habilitado. - E permitir ou não a cópia de arquivos do Application Guard e o host sendo ideal manter essa opção como está, proibindo isso por questão de segurança. Depois disso, reinicie o Windows novamente, e o Application Guard está pronto pra ser usado. Ao abrir o Edge Chromium, ele abre uma janela normal, mas ele tem uma opção de abrir uma nova janela do Application Guard. Ao clicar ali, aparece uma janela informando que o Edge tá sendo aberto no Application Guard sendo que a primeira vez que você fizer isso essa tarefa pode demorar alguns minutos enquanto o ambiente virtual é criado - e nesse período existe um grande consumo de CPU e memória RAM. E quando a janela do Edge via Application Guard finalmente é aberta, ela mostra o ícone dele informando que você tá navegando de maneira mais segura, além do ícone dele ter um mini-ícone do Defender sendo que o navegador funciona normalmente como o Edge comum. Se você abrir o Gerenciador de Tarefas, você vê que existe um processo bastante pesado chamado Vmmem, que é justamente o Hyper-V que está sendo executado juntamente com o Cliente RDP do Application Guard. O que está acontecendo nesse momento é que esse Edge que parece estar rodando aqui na verdade está rodando dentro de uma máquina virtual Hyper-V mas ele é mostrado aqui pra você através do cliente RDP (que é Área Remota) do Application Guard. Tecnicamente falando, é como se esse Edge estivesse rodando em outro computador, mas usando parte da CPU, memória RAM e disco desse computador pra funcionar - e como a CPU, a memória RAM e o DISCO dele são separados e não trocam informações com a CPU, memória RAM e DISCO desse computador a gente diz que ele está em um ambiente isolado e seguro, porque o que acontecer naquele ambiente não vai afetar esse ambiente. E ao fechar ele, o consumo de CPU diminui bastante porque o Hyper-V não é mais necessário - e ao abri-lo novamente, ele abre muito mais rápido do que antes e o consumo de CPU e RAM também aumentam. Em 2019 a Microsoft disponibilizou a extensão do Application Guard para o Chrome e Firefox. Essa extensão monitora os sites que o usuário está acessando e quando ele acessar um site considerado malicioso ou perigoso a extensão automaticamente abre o Edge com Application Guard e carrega esse site. Na próxima aula eu vou abordar a fundo o BitLocker. Gostou dessa aula? Então compre o curso Windows 10: da Formatação à Produtividade que tem 21 aulas totalizando quase 5h de conteúdo exclusivo! -

RESOLVIDO TrendMicro HouseCall

tópico respondeu ao hudson de Baboo em Curso gratuito Windows RÁPIDO e SEGURO

Isso é normal, pois o nmap é um conhecido aplicativo de código aberto criado pela Insecure.org que é utilizado pela TrendMicro para mapear os dispositivos da rede local - e isso chamou a atenção do firewall.. -

Feche o Defraggler > execute o comando winsat formal > execute o Defraggler. Ele continua mostrando seu HD como SSD?

-

Não, pois ele foi descontinuado. Execute o AdwCleaner da próxima aula pois ele também remove bloatwares..